Normalmente, se suele informar de que una vez que una empresa es comprometida o vulnerada, los atacantes se ocultan en las redes y sistemas internos durante meses antes de ser detectados. Pero… ¿Cómo se cuelan inicialmente? ¿Cómo se mueven dentro de la red? ¿Y cómo encuentran o roban la información sensible?

Hoy volvemos de unos días de descanso y queremos hacerlo hablando de la matriz de ataques “ATT&CK” creada y mantenida por el MITRE. Pero un momento… ¿Qué es el MITRE?

La MITRE Corporation es una organización sin ánimo de lucro estadounidense que nace con el objetivo de mejorar la seguridad nacional, y que se centra en áreas críticas como son la ciberseguridad, la defensa, la salud o la aviación. Para ello colaboran con organizaciones públicas y privadas para abordar desafíos y proveer soluciones que sirvan al interés público.

Su aportación más conocida dentro del mundo de la ciberseguridad es ATT&CK.

Comúnmente conocida como la matriz de ataques del MITRE, es un acrónimo que viene de “Adversarial Tactics, Techniques and Common Knowledge”. Si lo traducimos, podríamos hablar de algo así como Tácticas, Técnicas y Conocimiento Común del Adversario. Y es que realmente estamos hablando de una base de conocimiento que recopila las técnicas utilizadas por los malos durante sus ataques. Esta información, además, está basada en los datos obtenidos durante ataques reales que se han producido. Es decir, no estamos hablando de suposiciones ni conceptos teóricos, estamos hablando del comportamiento real de criminales durante las diferentes etapas del ciclo de vida de un ataque.

Esta información está categorizada en una matriz cuya perspectiva son los objetivos del atacante. En las columnas quedan reflejadas las tácticas, que vendrían a reflejar los objetivos a alto nivel del atacante. Algunos de los objetivos del atacante podrían ser:

- Buscar potenciales víctimas, reflejado en las técnicas de Active Scanning, o Escaneo Activo.

- Colarse en la empresa, reflejado en la táctica Initial Access, o Acceso Inicial.

- Moverse por la red, reflejado en Lateral Movement, o Movimiento Lateral.

- Robar información, reflejado en la columna Exfiltration, o Exfiltración.

Dentro de cada columna existe una serie de filas que reflejan las técnicas, esto es, las distintas formas que tiene el atacante de alcanzar un objetivo deseado. Es importante entender que los atacantes cuentan con diferentes mecanismos de alcanzar los objetivos, dependiendo de su experiencia propia, de las herramientas de las que dispone, o de cómo se adapta a las características particulares de tu empresa.

Cada técnica de la matriz tiene una descripción del método, las plataformas afectadas, y grupos conocidos de criminales que se sabe han utilizado esa técnica en ataques reales.

Usemos un ejemplo como referencia: ¿Cómo buscan víctimas los atacantes?

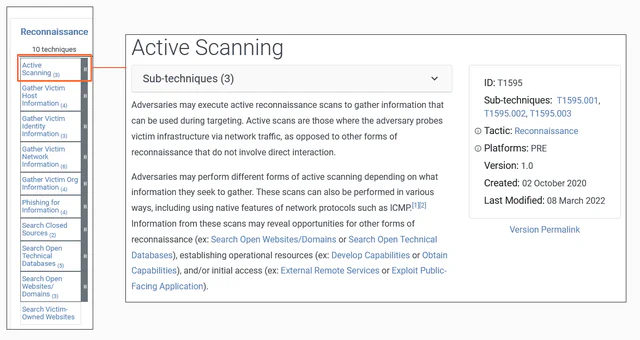

Ya hemos explicado en otras ocasiones que todos los días hay criminales buscando nuevas víctimas a las que atacar, y que lo hacen de forma incansable gracias a los automatismos. Buscaremos entonces en la matriz si hay alguna táctica relacionada con este objetivo, y nos encontramos con la táctica de Reconnaissance, o Reconocimiento.

En resumen, el MITRE nos avisa de que en este punto los adversarios están tratando de encontrar información que les sirva para planificar futuras operaciones. Para ello realizan diferentes actividades con el objetivo de recopilar información que pueda ayudar en futuros ataques. Por ejemplo, encontrar datos de la organización como su web, datos de su infraestructura, de sus empleados… o de sus vulnerabilidades.

La primera técnica mencionada dentro de esta categoría es el Active Scanning, o Escaneo Activo. En este caso, el atacante busca de forma activa a lo largo de Internet o en una organización concreta, con el objetivo de identificar información que permita atacar posteriormente, como por ejemplo sistemas mal configurados o vulnerables. Como iremos viendo, esta es una de las técnicas más utilizadas por los adversarios para encontrar nuevas víctimas en Internet.

Dentro de esta técnica podemos observar, como queda reflejado en el recuadro más a la derecha, que además existen tres sub-técnicas:

- T1595.001: Scanning IP Blocks

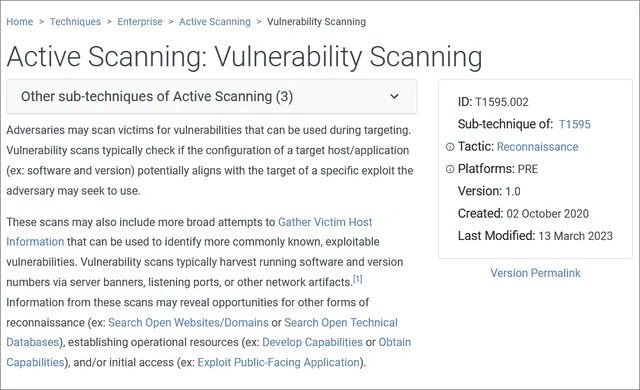

- T1595.002: Vulnerability Scanning

- T1595.003: Wordlist Scanning

Las dos primeras, por ejemplo, hacen referencia al escaneo continuado de los rangos de direcciones IP públicas, en busca de sistemas que estén expuestos y del software que estén ejecutando, así como a la búsqueda de vulnerabilidades en el software detectado.

En la página asociada, además, se enumeran ejemplos de atacantes reales que se sabe han realizado estas técnicas para encontrar nuevas víctimas.

Sabiendo que los atacantes no paran de buscar vulnerabilidades de forma insistente a lo largo de Internet, podremos adaptar las medidas de seguridad de nuestra empresa. Por ejemplo, escaneando nuestros propios sistemas expuestos a Internet para asegurarnos de que ninguno está afectado por vulnerabilidades conocidas, y en caso contrario, corrigiéndolas inmediatamente antes de que un atacante pueda aprovechar esas vulnerabilidades.