Hace unos días conocíamos la noticia de que había sido desenmascarado el líder del grupo cibercriminal LockBit 1, uno de los mayores actores maliciosos dedicados al ransomware. Pero… ¿Qué es el ransomware?, y ¿Cómo funcionan este tipo de estafas?

¿Qué es el ransomware?

El ransomware es un tipo de malware diseñado para cifrar los archivos de una víctima, lo que hace que los datos sean inaccesibles. Posteriormente, los atacantes exigen un rescate, generalmente en criptomonedas, a cambio de la clave de descifrado que puede desbloquear los archivos o sistemas cifrados 2.

Los ataques por ransomware son la forma de cibercrimen que más ha aumentado en los últimos años. Además, afecta a organizaciones de todos los tamaños, incluidas las pequeñas y medianas empresas 3.

A continuación, exploraremos cuáles son las metodologías de los atacantes, sus consecuencias y cómo las PYMEs pueden hacer frente a estos ataques.

Tácticas de los Actores Maliciosos

Los ciberdelincuentes que operan ransomware utilizan diversas tácticas:

- Anonimato: Ocultan su identidad mediante el uso de criptomonedas, el uso de la deep web y otras redes anónimas, para dificultar su rastreo.

- Efecto sorpresa: Mediante la persistencia en los sistemas infectados y la investigación activa de la víctima, consiguen ejecutar el ataque (cifrado de datos) en el momento más doloroso para ella, como en fines de semana, festivos o durante el proceso de copia de seguridad.

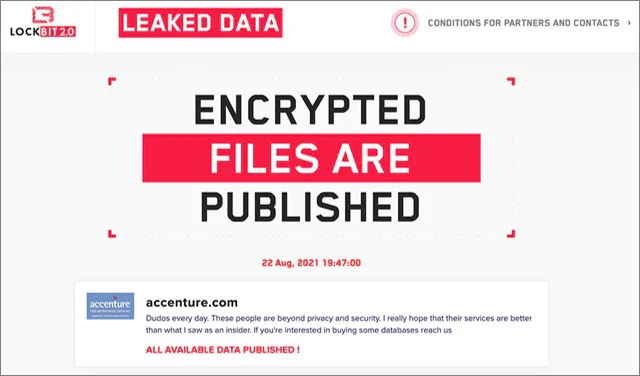

- Doble extorsión: Algunas variantes de ransomware, y cada vez más grupos de criminales, además de extorsionar con el rescate de los datos, también lo hacen con la filtración de información de datos robados si no se paga el rescate, agregando presión adicional.

Identificando un ataque de Ransomware

A modo de resumen, un ataque de Ransomware se compone de las siguientes etapas, recogidas según la matriz de ataques del MITRE:

1. Reconocimiento

En esta fase, los ciberdelincuentes realizan varios tipos de actividades diferentes, con el objetivo de ganar información de la posible víctima. Por lo general, suelen realizar escaneos en Internet en busca de sistemas con vulnerabilidades no corregidas o no conocidas. En caso de detectar alguna potencial víctima, utilizan procesos para identificar mejor a su objetivo. Algunas de éstas técnicas serían:

- Ingeniería social: Los ciberdelincuentes tratan de conocer mejor a sus víctimas mediante mensajes de correo electrónico de phishing, pretexting, llamadas telefónicas o interacción en persona.

- Exposición de superficie de ataque: Localizan sistemas de red expuestos en Internet, escanean sus puertos abiertos en busca de vulnerabilidades y descubrimiento de otros elementos en la red.

- Inteligencia de fuentes abiertas (OSINT). Mediante técnicas OSINT obtienen información sobre quién es su víctima, cuál es su negocio, cuáles son sus clientes y cuáles son sus puntos de dolor.

2. Compromiso inicial

Para lograr acceder a los sistemas existen variedad de formas, pero las más comunes suelen ser:

- Robo de credenciales: Los atacantes consiguen las credenciales mediante técnicas de phishing o ingeniería social y luego las utilizan para acceder a los sistemas con protocolos estándar, como Escritorio Remoto (RDP).

- Malware: Ya sea a través del correo electrónico o de URL maliciosas, los atacantes consiguen ejecutar código malicioso en los sistemas hasta infiltrarse.

- Vulnerabilidades: Se aprovechan de vulnerabilidades conocidas sin parchear o de vulnerabilidades de día 0 o 0-Day para ganar acceso a los sistemas.

3. Persistencia, escalada de privilegios y movimiento lateral

Después del compromiso inicial, los ciberdelincuentes tomarán medidas para mantener el acceso a la red del objetivo durante un período prolongado. El objetivo de la persistencia es garantizar el acceso continuado a la red de la víctima incluso si se detecta y corrige el compromiso inicial.

Una vez que los atacantes consiguen generar persistencia en los sistemas, utilizan los días siguientes para tratar de elevar privilegios en la organización hasta comprometer las cuentas de administración. Del mismo modo, tratan de realizar movimientos laterales, es decir, se desplazan por la red de la víctima para tener el mayor número de accesos posibles y realizar el mayor daño posible a la víctima.

Todo esto se realiza de la manera más silenciosa e indetectable posible.

4. Recopilación de información

Para crear ataques de gran impacto y poder solicitar un mayor monto por el rescate, los atacantes llevarán un completo reconocimiento sobre la víctima, cómo se compone la organización, dónde están los sistemas más críticos, a qué horas y cómo se realizan las copias de seguridad, etcétera.

También comenzarán a identificar y filtrar datos valiosos antes de cifrarlos, como pueden ser bases de datos que puedan contener información crítica, como propiedad intelectual, registros financieros, datos personales o datos de clientes.

5. Ejecución del malware

Es la última oportunidad de los equipos de seguridad de impedir el ataque. Si no ha sido posible detectar y aislar a los ciberdelincuentes hasta este punto, acabarán ejecutando el malware. Pero antes, suelen tomar medias para asegurarse de que todo funciona perfectamente y cubrir su rastro:

- Eliminar registros para impedir análisis forenses.

- Modifican y personalizan el código del malware de cifrado para adaptarlo a la víctima.

- Comprueban las comunicaciones con su C&C, de las siglas en inglés de Comand & Control o Mando de Control.

- Borran y destruyen las copias de seguridad.

6. Extorsión

Momento en que los atacantes ejecutarán el ransomware y notifican a las víctimas de que sus datos han sido cifrados, en la mayoría de los casos, imposibilitando a la empresa a acceder a sus sistemas críticos hasta que se pague un rescate.

Por desgracia, para la mayoría de empresas ésta notificación y mensaje de extorsión es el primer indicio de un ataque de ransomware. Cuando esto ocurre, ya suele ser demasiado tarde.

Impacto en las PYMEs

Por lo general, la falta de recursos o la limitación de estos, hace que las PYMEs sean especialmente vulnerables a este tipo de ataques. A menudo, la falta de medidas de seguridad adecuadas agrava las consecuencias:

- Pérdidas económicas: Corregir y remediar un ataque de esta envergadura puede suponer un coste muy elevado para una PYME, pero debido a la interrupción de sus operaciones sus fuentes de ingresos también se ven afectadas, haciendo que el daño económico sea doble.

- Daño reputacional: Por otro lado, un ataque de ransomware puede erosionar la confianza de los clientes y afectar la imagen de la empresa.

Cabe destacar que el 25% de las organizaciones afectadas por un ataque de ransomware se ven obligadas a cerrar en un periodo de 6 meses4, pero en el caso de las pequeñas empresas, el porcentaje aumenta hasta un 60%5.

Es decir, que 3 de cada 5 empresas pequeñas que sufren un ataque de Ransomware se ven obligadas a cerrar tras el incidente. Sin duda se trata de unos ataques brutales con unos números escalofriantes.

¿Cómo me protejo?

Para protegerse contra el ransomware, es necesario adaptar medidas proactivas como:

- Realizar copias de seguridad de manera regular: Realizar copias de seguridad periódicas que deben almacenarse fuera del alcance de los atacantes.

- Invertir en ciberseguridad: Implementar soluciones y proceso de seguridad dentro de la compañía, que nos ayuden a monitorizar los sistemas, identificar la exposición en internet, así como las vulnerabilidades conocidas y trabajar en remediarlos. Para esto, mantener el software actualizado es crucial.

- Concienciación: Capacitar a empleados sobre prácticas seguras, saber reconocer correos electrónicos de phishing puede prevenir, en gran medida, estas infecciones.

Conclusión

El ransomware es una amenaza más que real para las organizaciones, y para las PYMEs en particular. Al comprender sus riesgos y tomar medidas preventivas, las empresas pueden proteger sus datos y mantenerse “a salvo” de ataques cibernéticos.

https://nationalcrimeagency.gov.uk/news/lockbit-leader-unmasked-and-sanctioned ↩︎

https://www.fortinet.com/content/dam/fortinet/assets/reports/report-2023-ransomware-global-research.pdf ↩︎

https://www.newsweek.com/most-businesses-that-pay-off-after-ransomware-hack-hit-second-attack-study-1601266 ↩︎

https://cybersecurityventures.com/60-percent-of-small-companies-close-within-6-months-of-being-hacked/ ↩︎