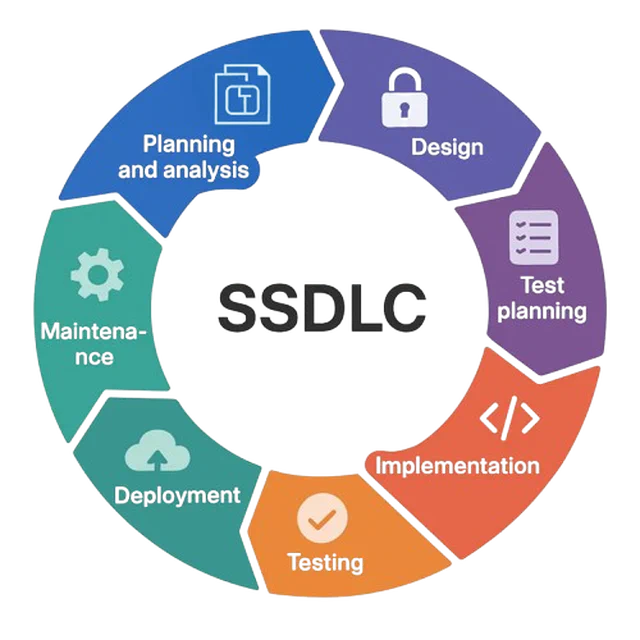

Integrar la seguridad en el ciclo de vida del desarrollo de software (sSDLC) es clave para proteger las aplicaciones, reducir riesgos en la cadena de suministro de software y cumplir con normativas como NIS2, DORA o el Esquema Nacional de Seguridad (ENS).

Ya no basta con revisar el código al final: la ciberseguridad debe estar presente desde el primer commit.

Beneficios de integrar seguridad en el SDLC:

- Menos vulnerabilidades en producción.

- Cumplimiento normativo desde el diseño.

- Reducción de costes de remediación.

- Visibilidad de riesgos reales y priorizados.

La mayoría de las organizaciones modernas desarrollan software, aunque su negocio principal no sea tecnológico. Automatizaciones internas, plataformas para clientes, microservicios en la nube, aplicaciones móviles o APIs abiertas forman parte del día a día. Pero mientras los ciclos de desarrollo se han acelerado gracias a metodologías ágiles y herramientas CI/CD, la seguridad muchas veces sigue funcionando como en 2010: intervenciones puntuales, revisiones tardías y poco contexto sobre los riesgos reales.

En este contexto, los ataques a la cadena de suministro de software han crecido de forma alarmante. Es más sencillo comprometer una dependencia compartida por cientos de organizaciones que atacar una por una. Y lo peor: muchas empresas ni siquiera saben qué librerías están usando, qué configuraciones arrastran en sus contenedores o qué claves se han filtrado sin querer en sus repositorios.

Seguridad integral en el ciclo de vida del desarrollo (sSDLC)

Hablar de seguridad en el SDLC o sSDLC no es limitarse a revisar el código fuente. El software actual se construye a partir de piezas ensambladas: código propio, librerías de terceros, contenedores, scripts de infraestructura como código, configuraciones cloud, servicios externos, etc. Cada uno de estos elementos puede introducir riesgos.

Un enfoque de seguridad continua en el desarrollo de software implica analizar y monitorizar todos estos componentes de forma integrada, desde el primer commit hasta el entorno en ejecución.

Esto incluye:

- Análisis estático de código (SAST) desde el entorno del desarrollador.

- Análisis de composición de software (SCA) para detectar vulnerabilidades en dependencias y generar SBOMs actualizados.

- Revisión de infraestructura como código (IaC) para evitar configuraciones inseguras desde el diseño.

- Detección de secretos y credenciales expuestos en código, pipelines o contenedores.

- Escaneo de imágenes de contenedor y revisión de configuraciones cloud (CSPM).

- Reportes de cumplimiento automático para normativas como SOC 2, OWASP Top 10, NIS2, etc.

Lo importante no es solo disponer de estas capacidades, sino que estén conectadas, se ejecuten de forma automática y generen información útil, priorizada y accionable.

Cómo reducir falsos positivos y la fatiga de alertas en seguridad de aplicaciones

Uno de los grandes retos en seguridad de aplicaciones es el exceso de ruido. Si un desarrollador recibe decenas de alertas ambiguas en cada revisión, lo más probable es que acabe ignorándolas. Por eso, una plataforma moderna debe poder entender el contexto real de cada hallazgo: si el código vulnerable se ejecuta realmente, si la librería afectada está activa en producción, si el secreto filtrado está en uso, etc.

La combinación de inteligencia artificial, reglas personalizadas y motores de deduplicación permite reducir los falsos positivos y enfocar la atención en lo importante. Esto no solo mejora la seguridad real, también favorece la colaboración entre equipos de desarrollo, ciberseguridad y cumplimiento normativo.

NIS2, DORA y ENS: requisitos de seguridad en el desarrollo de software

La normativa europea está evolucionando rápidamente. NIS2, que entrará en vigor a nivel nacional en 2025, obliga a las empresas de sectores esenciales y críticos a implantar medidas técnicas para garantizar la seguridad de la información, incluyendo el software que utilizan y desarrollan. Uno de los aspectos clave es la gestión de riesgos en la cadena de suministro.

DORA, por su parte, aplica al sector financiero y exige evidencia de controles sobre los proveedores tecnológicos y los componentes digitales utilizados. Entre sus exigencias está la trazabilidad del código, la identificación de vulnerabilidades y la capacidad de responder con rapidez a incidentes.

El Esquema Nacional de Seguridad (ENS), ya vigente en España para entidades públicas y muchas privadas que trabajan con la Administración, refuerza estas mismas líneas: control de configuración, seguridad en el desarrollo y revisión periódica del software.

Todas estas normativas coinciden en lo mismo: el SSDLC y el desarrollo seguro no son solo buenas prácticas, son una obligación técnica y legal.

Cómo Flameera integra seguridad continua y cumplimiento normativo en el SDLC

En Flameera ayudamos a las organizaciones a incorporar seguridad en su SDLC de forma realista y sostenible. Lo hacemos desde tres pilares:

Evaluación de madurez: identificamos puntos críticos en el flujo de desarrollo actual.

Integración de seguridad continua: conectamos herramientas que cubren desde el código hasta el entorno cloud, priorizando según riesgo real.

Acompañamiento en cumplimiento normativo: generamos evidencia técnica, SBOMs y reportes para facilitar auditorías y revisiones.

Nuestro enfoque se adapta a todo tipo de stack tecnológico y favorece la colaboración entre equipos sin ralentizar la entrega. Con Flameera, las empresas implantan un sSDLC efectivo que combina seguridad continua, cumplimiento normativo y eficiencia operativa.